Pesquisadores alemães publicaram recentemente uma pesquisa onde

revelam que 41 aplicativos gratuitos para Android contém falhas graves

de implementação dos protocolos SSL e TLS, usados para criptografar

tráfego na web. Desses programas, o grupo diz que é possível capturar

não só dados como endereços de email, mensagens e informações de login

do Facebook ou Google como também dados bancários de seus usuários.

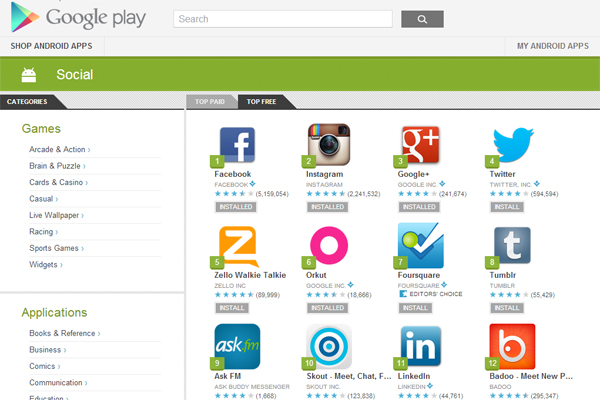

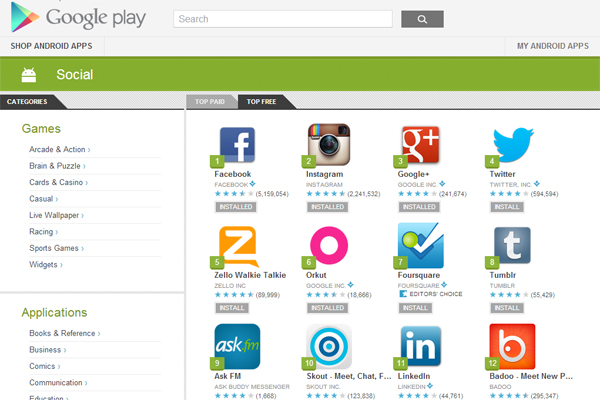

Será algum desses?

Para

chegar nesses programas o grupo baixou 13,5 mil aplicativos gratuitos

do Google Play e passou cada um deles por um teste automático de

vulnerabilidades. Ao todo, o teste identificou 1.074 potenciais

programas que poderiam ou não deixar os dados expostos. Desse total, 100

foram escolhidos e testados manualmente – e 41 deles foram reprovados

no teste.

Infelizmente os pesquisadores não divulgam o nome dos aplicativos, até para dar tempo dos desenvolvedores implementarem correções e publicarem no Google Play. Mas eles revelam que dentre os apps vulneráveis a ataques estão “um serviço de troca de mensagens multiplataforma” com 10 a 50 milhões de usuários e que deixou exposto números de telefone da agenda, um “cliente para um site popular de web 2.0″ com 1 milhão de usuários e que deixa exposto informações de login do Facebook e Google.

Os programas são vulneráveis a ataques “man-in-the-middle” que permite que uma pessoa má intencionada intercepte os dados trocados entre os servidores e o programa. No caso dos programas identificados pelo grupo, isso acontece porque a implementação SSL deles é mal feita, permitindo que certificados assinados por entidades inexistentes ou certificados que já perderam a validade atualmente, dentre outras falhas.

fonte: tecnoblog

Será algum desses?

Infelizmente os pesquisadores não divulgam o nome dos aplicativos, até para dar tempo dos desenvolvedores implementarem correções e publicarem no Google Play. Mas eles revelam que dentre os apps vulneráveis a ataques estão “um serviço de troca de mensagens multiplataforma” com 10 a 50 milhões de usuários e que deixou exposto números de telefone da agenda, um “cliente para um site popular de web 2.0″ com 1 milhão de usuários e que deixa exposto informações de login do Facebook e Google.

Os programas são vulneráveis a ataques “man-in-the-middle” que permite que uma pessoa má intencionada intercepte os dados trocados entre os servidores e o programa. No caso dos programas identificados pelo grupo, isso acontece porque a implementação SSL deles é mal feita, permitindo que certificados assinados por entidades inexistentes ou certificados que já perderam a validade atualmente, dentre outras falhas.

fonte: tecnoblog

Comentários

Postar um comentário